Przewodnik dotyczący polityki haseł w firmie

W dobie rosnącej cyberprzestępczości, zarządzanie hasłami stało się kluczowym elementem strategii bezpieczeństwa w każdej firmie. Bez względu na to, czy jesteś właścicielem firmy, pracownikiem IT czy zwykłym pracownikiem, zrozumienie, jak tworzyć i zarządzać silnymi hasłami, jest niezbędne do ochrony Twoich danych i zasobów. W tym kontekście, pojawia się wiele pytań — jak tworzyć silne hasła? Jak często powinny być one zmieniane? Czy powinienem używać menedżera haseł?

- Rafał Stępniewski

- /

- 14 czerwca 2023

Co powinna zawierać polityka haseł w firmie?

Polityka haseł jest kluczowym elementem ogólnej strategii bezpieczeństwa firmy. Oto kilka elementów, które powinna zawierać skuteczna polityka haseł:

Kompleksowość haseł: powinna określać minimalną długość haseł oraz wymagane rodzaje znaków (duże litery, małe litery, cyfry, znaki specjalne itp.).

Zmiana haseł: powinna zawierać zasady dotyczące częstotliwości zmiany haseł. Chociaż stałe zmienianie haseł nie jest już powszechnie zalecane, powinny być one zmieniane w przypadku podejrzenia naruszenia.

Unikalność haseł: powinna zalecać, aby dla każdego konta lub usługi używane było unikalne hasło.

Przechowywanie i udostępnianie haseł: powinna wyjaśnić, jak bezpiecznie przechowywać hasła i że nie powinny być one dzielone, chyba że jest to absolutnie konieczne i jest na to odpowiednie zabezpieczenie.

Użycie menedżerów haseł: powinna zawierać zalecenia dotyczące korzystania z menedżerów haseł, które pomagają użytkownikom tworzyć i przechowywać silne, unikalne hasła.

Autoryzacja wieloskładnikowa (MFA): Jeżeli jest to możliwe, polityka powinna zalecać lub wymagać korzystania z MFA, co znacznie zwiększa bezpieczeństwo.

Procedury reakcji na naruszenie: powinna zawierać procedury, które pracownicy powinni podjąć, jeśli podejrzewają, że ich hasło mogło zostać skompromitowane.

Szkolenia i świadomość: powinna być częścią szerszego programu szkolenia z zakresu bezpieczeństwa, który pomaga pracownikom zrozumieć, dlaczego te zasady są ważne.

Polityka haseł powinna być dostosowana do specyfiki firmy i być regularnie aktualizowana, aby uwzględnić nowe zagrożenia i najlepsze praktyki w dziedzinie bezpieczeństwa.

Najczęstsze błędy pracowników związane z hasłami

Poniżej przedstawiam kilka najczęściej popełnianych błędów przez pracowników w kontekście zarządzania hasłami:

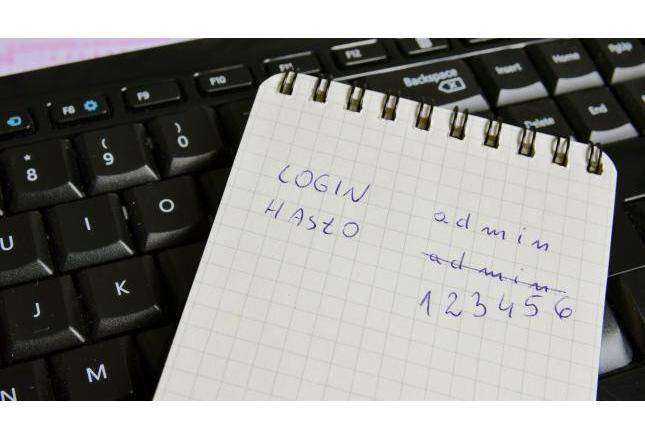

Używanie słabych haseł: Pracownicy często używają haseł, które są łatwe do odgadnięcia, takie jak "123456", "password", "qwerty" czy daty urodzenia. Hasła te są łatwe do złamania, nawet przez niewyspecjalizowane programy.

Wielokrotne używanie tych samych haseł: Kiedy pracownicy używają tego samego hasła na wielu stronach lub do różnych usług, ryzyko kompromitacji zwiększa się. Jeżeli jedno konto zostaje złamane, wszystkie pozostałe, do których używane jest to samo hasło, stają się narażone na dostęp przez niepowołane osoby.

Dzielenie się hasłami: Hasła są prywatne i nie powinny być dzielone. Udostępnianie haseł, nawet w obrębie zespołu, może zwiększyć ryzyko dostępu do systemu przez niepowołane osoby.

Brak zmiany haseł: Chociaż nie jest zawsze konieczne zmienianie haseł regularnie, to jeżeli jest podejrzenie, że hasło mogło zostać skompromitowane, powinno być ono natychmiast zmienione.

Zapisywanie haseł w widocznym miejscu: Zapisywanie haseł na kartce papieru przyklejonej do monitora czy w niezaszyfrowanym pliku na komputerze to poważne zagrożenie dla bezpieczeństwa. Jeżeli ktoś nieuprawniony zobaczy takie hasło, może z łatwością uzyskać dostęp do chronionego nim systemu.

Nie korzystanie z menedżerów haseł: Menedżery haseł, takie jak LastPass, KeePass, czy 1Password, to narzędzia, które pomagają utrzymać porządek w hasłach i zabezpieczają je przed dostępem niepowołanych osób. Nie korzystanie z nich może prowadzić do nieodpowiedniego zarządzania hasłami.

możemy Ci pomóc w analizie i zgłoszeniu do UODOWyciekły w Twojej firmie dane osobowe

Wszystkie te błędy mogą prowadzić do kompromitacji bezpieczeństwa systemów informatycznych firmy i do wycieku danych. Dlatego tak ważne jest szkolenie pracowników z zakresu bezpieczeństwa haseł.

Wady i zalety zabezpieczeń — hasło, 2FA, MFA, biometria, tokeny

Metody uwierzytelniania są kluczowe dla utrzymania bezpieczeństwa systemów informatycznych. Oto porównanie niektórych popularnych metod uwierzytelniania:

Hasła: To najprostsza i najczęściej stosowana forma uwierzytelniania, polegająca na wprowadzeniu tajnej kombinacji liter, cyfr i innych znaków. Hasła są łatwe w użyciu, ale mogą być łatwe do złamania, jeśli są słabe, lub mogą być skradzione przez techniki phishingowe lub keylogging.

Autoryzacja dwuetapowa (2FA): Ten rodzaj uwierzytelniania wymaga dwóch różnych form identyfikacji, najczęściej hasła i kodu wysłanego na urządzenie użytkownika, na przykład SMS-em lub przez aplikację. 2FA jest bezpieczniejsze niż same hasła, ponieważ atakujący musi przełamać dwie różne bariery zabezpieczeń, ale może być mniej wygodne dla użytkownika.

Autoryzacja wieloskładnikowa (MFA): MFA to podobny system do 2FA, ale wymaga trzech lub więcej form uwierzytelniania. MFA jest bardzo bezpieczne, ale może być mniej wygodne dla użytkownika.

Biometria: Metody biometryczne, takie jak skanery odcisków palców, rozpoznawanie twarzy czy skanery siatkówki, są bardzo bezpieczne i wygodne, ponieważ nie wymagają zapamiętywania hasła. Jednak są one narażone na pewne specyficzne formy ataku (na przykład fałszywe odciski palców) i mogą być kontrowersyjne z punktu widzenia prywatności.

Karty inteligentne lub tokeny uwierzytelniające: Te metody polegają na posiadaniu fizycznego urządzenia, które generuje kod uwierzytelniający. Są one bezpieczne, ale mogą być niewygodne, jeśli urządzenie zostanie zgubione.

Certyfikaty cyfrowe: Certyfikaty cyfrowe są elektronicznymi dokumentami używanymi do potwierdzania tożsamości użytkownika lub systemu. Są one stosunkowo bezpieczne, ale ich zarządzanie i konfiguracja mogą być skomplikowane.

Wybór metody uwierzytelniania zależy od wielu czynników, w tym od poziomu bezpieczeństwa wymaganego przez system, wygody dla użytkowników i zasobów dostępnych dla firmy. Ważne jest, aby metoda uwierzytelniania była dostosowana do specyfiki danej organizacji i systemu.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Jeśli chcesz być na bieżąco

z informacjami za zakresu bezpieczeństwa, zapraszamy do naszego serwisu

ponownie!

Jeżeli

podobał Ci się artykuł podziel się z innymi udostępniając go w mediach

społecznościowych.

Potrzebujesz wsparcia lub szukasz rozwiązań w zakresie zagadnienia, o którym mowa w artykule?