Analiza ryzyka RODO - jak zabezpieczyć dane?

RODO, czyli nowe przepisy o ochronie danych osobowych obowiązują od 25 maja 2018 roku. Spowodowały one istotne zmiany w zakresie zabezpieczeń przetwarzania danych osobowych. Dotychczasowa krajowa regulacja prawna została uchylona, ponieważ RODO jest rozporządzeniem unijnym, a to oznacza, że bezpośrednio nadpisuje krajowy porządek prawny. Z punktu widzenia sposobu zabezpieczania danych osobowych zmieniło się wiele. W artykule zobaczysz, jakie przepisy zostały odświeżone lub dodane, a oprócz tego nauczysz się szyfrować plik lub katalog za pomocą programu 7-Zip.

- Rafał Stępniewski

- /

- 16 listopada 2018

RODO, czyli nowe przepisy o ochronie danych osobowych obowiązują od 25 maja 2018 roku. Spowodowało one istotne zmiany w zakresie zabezpieczeń przetwarzania danych osobowych. Dotychczasowa krajowa regulacja prawna została uchylona, ponieważ RODO jest rozporządzeniem unijnym, a to oznacza, że bezpośrednio nadpisuje krajowy porządek prawny. Z punktu widzenia sposobu zabezpieczania danych osobowych zmieniło się wiele. W artykule zobaczysz, jakie przepisy zostały odświeżone lub dodane, a oprócz tego nauczysz się szyfrować plik lub katalog za pomocą programu 7-Zip.

Lista zabezpieczeń ustalonych przez polskie prawo przestała obowiązywać. Dawne podejście dotyczące bezpieczeństwa systemów przetwarzania danych osobowych zostało zastąpione procesem analizy ryzyka, przeprowadzanym przez administratora lub podmiot przetwarzający. Zgodnie z art. 32 RODO, to na administratorze ciąży obowiązek samodzielnego określenia, jakie środki zabezpieczenia przetwarzanych danych i informacji powinien wdrożyć, mając na uwadze:

- pseudonimizację i szyfrowanie danych osobowych,

- zdolność do ciągłego zapewnienia poufności, integralności, dostępności i odporności systemów i usług przetwarzania,

- zdolność do szybkiego przywrócenia dostępności danych osobowych i dostępu do nich w razie incydentu fizycznego lub technicznego,

- regularne testowanie, mierzenie i ocenianie skuteczności środków technicznych i organizacyjnych mających zapewnić bezpieczeństwo przetwarzania.

Analiza ryzyka zgodnie z RODO

Poza firmową siecią informatyczną, dane osobowe bardzo często są przesyłane komunikacją elektroniczną. Głównym narzędziem komunikacji jest popularna poczta mailowa. Wiadomości zawierające dane osobowe to jeden z ważniejszych obszarów w firmie, w kontekście stosowania odpowiednich standardów bezpieczeństwa danych. Koniecznym staje się zabezpieczenie wiadomości w sposób uniemożliwiający ich odczytanie przez osoby nieupoważnione.

Jak już zostało wspomniane, przepisy RODO nie nakładają szczegółowych wymagań dotyczących technologii zabezpieczeń przesyłanych danych osobowych pocztą mailową. W związku z tym administrator powinien samodzielnie określić i wdrożyć w firmie zasady przesyłania wiadomości oraz sposobu ich zabezpieczenia. Dokonując takiej analizy, powinien wziąć pod uwagę następujące czynniki wpływające na decyzje, które informacje przesyłanie za pośrednictwem poczty mailowej powinny być zabezpieczane i w jaki sposób:

- specyfikę działalności firmy,

- ilość i rodzaj przesyłanych danych osobowych,

- częstotliwość przesyłania informacji.

Podejmując się analizy ryzyka przesyłania danych osobowych pocztą elektroniczną, administrator powinien określić:

- które przesyłane dane powinny być szyfrowane (np. przesyłanie danych osobowych do firmy księgowej),

- czy dane powinny być zabezpieczone (np. zabezpieczanie tylko wysyłanych danych do zewnętrznej firmy księgowej, ponieważ obejmują istotne informacje o pracownikach i klientach, a dostęp do nich może mieć tylko upoważniona osoba; z kolei wiadomości wysyłane do klientów nie są szyfrowane, ponieważ ryzyko wysłania na niewłaściwy adres jest niewielkie, a ilość wysyłanych danych do poszczególnych klientów jest ograniczona jedynie do tych danych, które klient sam ujawnił – dane przesyłane są w ramach trwającej korespondencji),

- jakich powinien używać zabezpieczeń (np. czy decyduje na zabezpieczenie danych przy wykorzystaniu przeznaczonych do tego darmowych programów, czy też kupi oprogramowanie licencyjne, np. PGP opierające się na komunikacji z użyciem kryptografii bazującej na kluczach publicznych i prywatnych).

Na temat zabezpieczenia przesyłanych mailowo wiadomości wypowiadał się również Generalny Inspektor Ochrony Danych Osobowych, w skrócie GIOODO. Rekomendacje byłego organu nadzorczego po zmianie przepisów oraz po zmianie organu nadzorczego na PUODO – Prezes Urzędu Ochrony Danych Osobowych, pozostają aktualne. Zgodnie z tymi wytycznymi zalecane jest, by do szyfrowania przesyłanych elektronicznie plików wykorzystywać np. jeden z darmowych programów 7-Zip. Wykorzystując to oprogramowanie, należy pamiętać, żeby hasło pozwalające odszyfrować dany plik, przesłać do osoby zainteresowanej innym kanałem komunikacji (np. przez SMS lub telefon).

Zabezpieczenie nośników zewnętrznych

Kolejnym aspektem bezpieczeństwa danych osobowych jest zgrywanie i przenoszenie przetwarzanych danych osobowych na nośniki zewnętrzne. Zgodnie z RODO, administrator powinien przeanalizować ten proces m.in. pod kątem:

- jakie dane osobowe są zgrywane,

- ilości nośników, na których są zgrywane dane osobowe,

- czy nośniki są przenoszone poza firmę,

- kto ma dostęp do tych nośników.

Administrator, analizując kwestię zabezpieczenia nośników – podobnie jak we wcześniejszym przypadku, powinien brać pod uwagę kwestię szyfrowania umieszczonych na nich plików, wykorzystując wcześniej omawiane oprogramowanie.

możemy Ci pomóc w analizie i zgłoszeniu do UODOWyciekły w Twojej firmie dane osobowe

Naruszenie danych osobowych — skutki braku zabezpieczeń

Skuteczne wdrożenie w firmie procesu przesyłania zabezpieczonych danych zarówno poprzez pocztę mailową, jak i zabezpieczenie zewnętrznych nośników elektronicznych, umożliwi w przypadku wystąpienia incydentu naruszenia ochrony danych osobowych sprawne zarządzanie nim przez administratora.

Firma, która skutecznie wdrożyła proces przesyłania zabezpieczonych danych mailowych, jak i zabezpieczyła zewnętrzne nośniki elektroniczne, w razie naruszenia ochrony danych osobowych, może sprawnie nim zarządzać.

Zgodnie z art. 4 RODO poprzez naruszenie ochrony danych osobowych rozumiemy przypadkowe lub niezgodne z prawem:

- zniszczenie danych osobowych,

- utracenie danych osobowych,

- zmodyfikowania danych osobowych,

- nieuprawnionego ujawnienia danych osobowych,

- nieuprawnionego dostępu do danych osobowych.

Ponadto na gruncie RODO, w przypadku wystąpienia incydentu, administrator jest zobowiązany do jego zgłoszenia do PUODO, nie później niż w terminie 72 godzin po stwierdzeniu naruszenia. Chyba że jest mało prawdopodobne, by uchybienie skutkowało ryzykiem naruszenia praw lub wolności osób (art. 33 pkt 1 RODO).

W przypadku incydentu skierowania wiadomości mailowej do nieprawidłowego adresata, administrator zgodnie z RODO, powinien przeanalizować, czy plik był zabezpieczony oraz jakie dane zawierał. Jeżeli administrator stwierdził, że plik zawierał dane osobowe, a dane zostały przesłane niezgodnie z obowiązującymi w firmie wytycznymi, administrator będzie musiał ten fakt zgłosić do PUODO.

W przypadku gdy przesłany plik był właściwie zabezpieczony, administrator po analizie może stwierdzić, że nie zaszły przesłanki z art. 34 i zaistniałe zdarzenie nie powoduje wysokiego ryzyka naruszenia praw lub wolności osób fizycznych, w związku z tym nie musi zawiadamiać organu nadzorczego o zaistniałym zdarzeniu. Powinien jedynie zarejestrować zdarzenie w swoim wewnętrznym rejestrze. Gdyby jednak istniało wysokie ryzyko naruszenia praw lub wolności osób fizycznych, których dane dotyczą, administrator ma obowiązek niezwłocznie zawiadomić te osoby o zaistniałym naruszeniu. Komunikat o incydencie kierowany do osób, których dotyczyły bezprawnie ujawnione dane, powinien:

- zostać sformułowany jasnym i prostym językiem,

- opisywać charakter naruszenia,

- zawierać dane kontaktowe do inspektora ochrony danych (jeżeli został powołany przez administratora),

- opisywać konsekwencje naruszenia ochrony danych osobowych,

- odnosić się do zastosowanych środków w celu zminimalizowania skutków incydentu.

Podobna sytuacja może się zdarzyć w przypadku zagubienia lub kradzieży nośnika zewnętrznego, na którym znajdują się dane osobowe. W przypadku kiedy taki nośnik byłby niezabezpieczony, obowiązkiem administratora jest poinformowanie o takim zdarzeniu PUODO. Jeżeli pliki na zagubionym lub skradzionym nośniku były zabezpieczone, to administrator może uznać, że zdarzenie nie powoduje wysokiego ryzyka naruszenia praw lub wolności osób fizycznych i nie zawiadamiać organu nadzorczego.

Instrukcja szyfrowania pliku programem 7-Zip

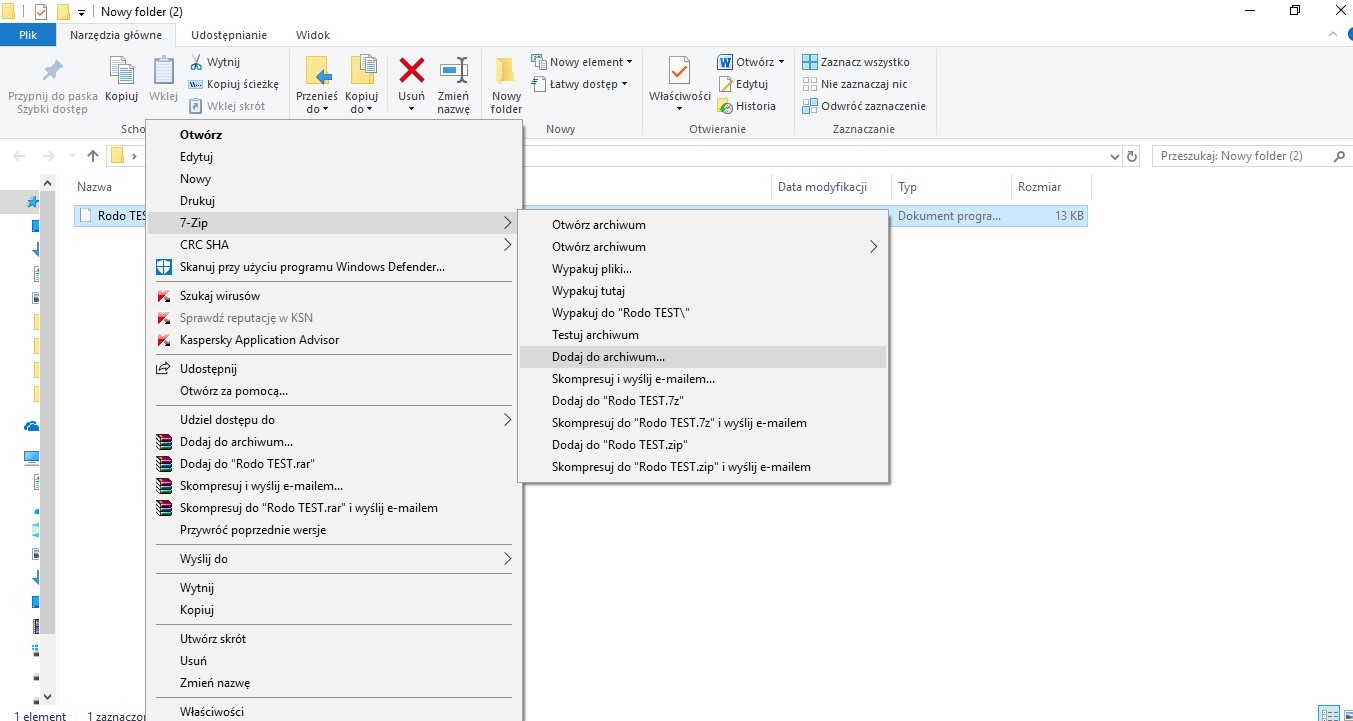

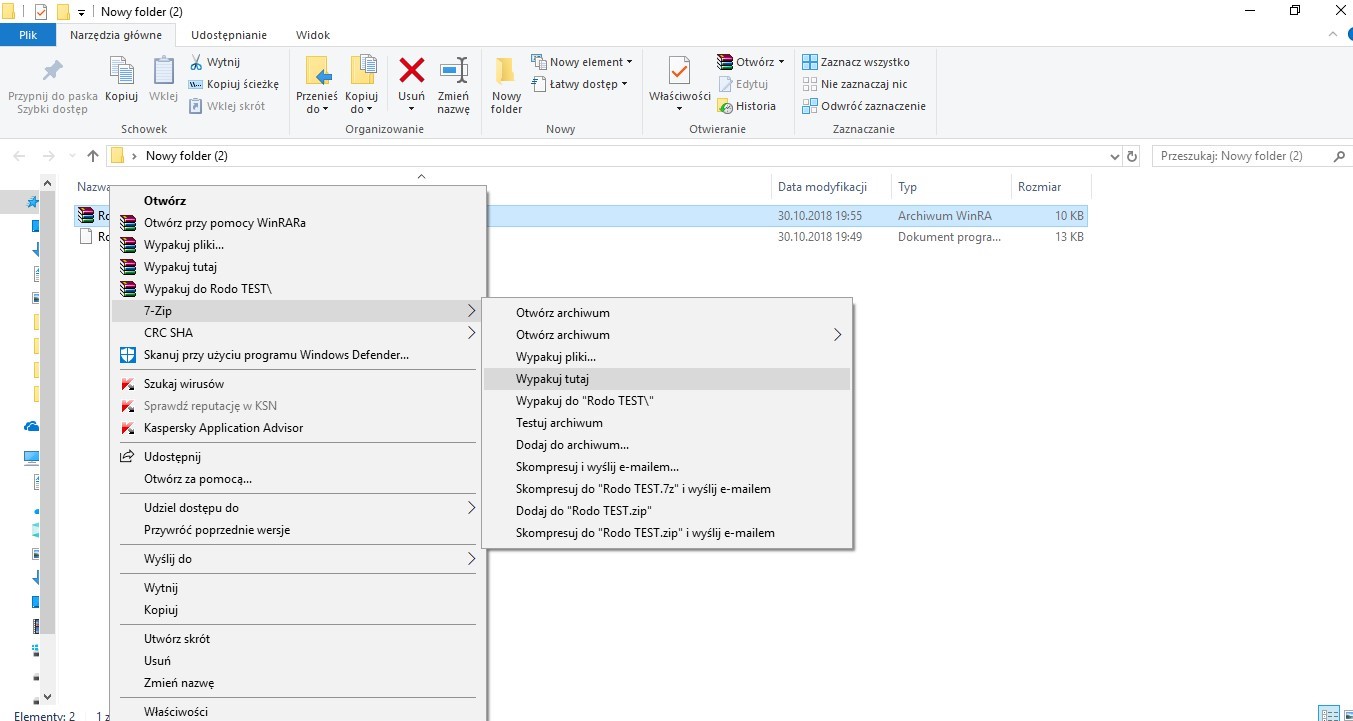

Chcąc zaszyfrować plik lub katalog za pomocą programu 7-Zip, należy kliknąć prawym przyciskiem myszy na plik lub katalog i wybrać opcję 7-Zip — Dodaj do archiwum.

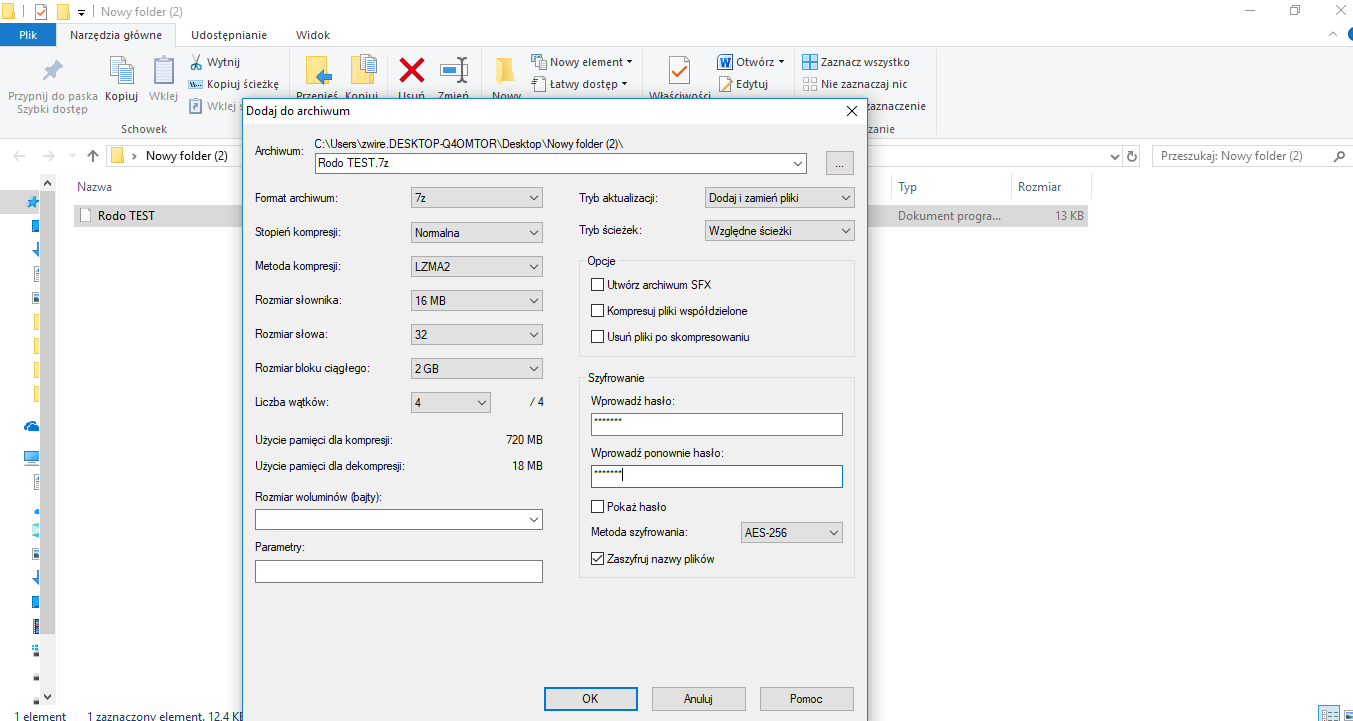

W okienku „Dodaj do archiwum”, w polu „Wprowadź hasło” należy wpisać hasło, dzięki któremu, plik lub katalog zostanie zaszyfrowany.

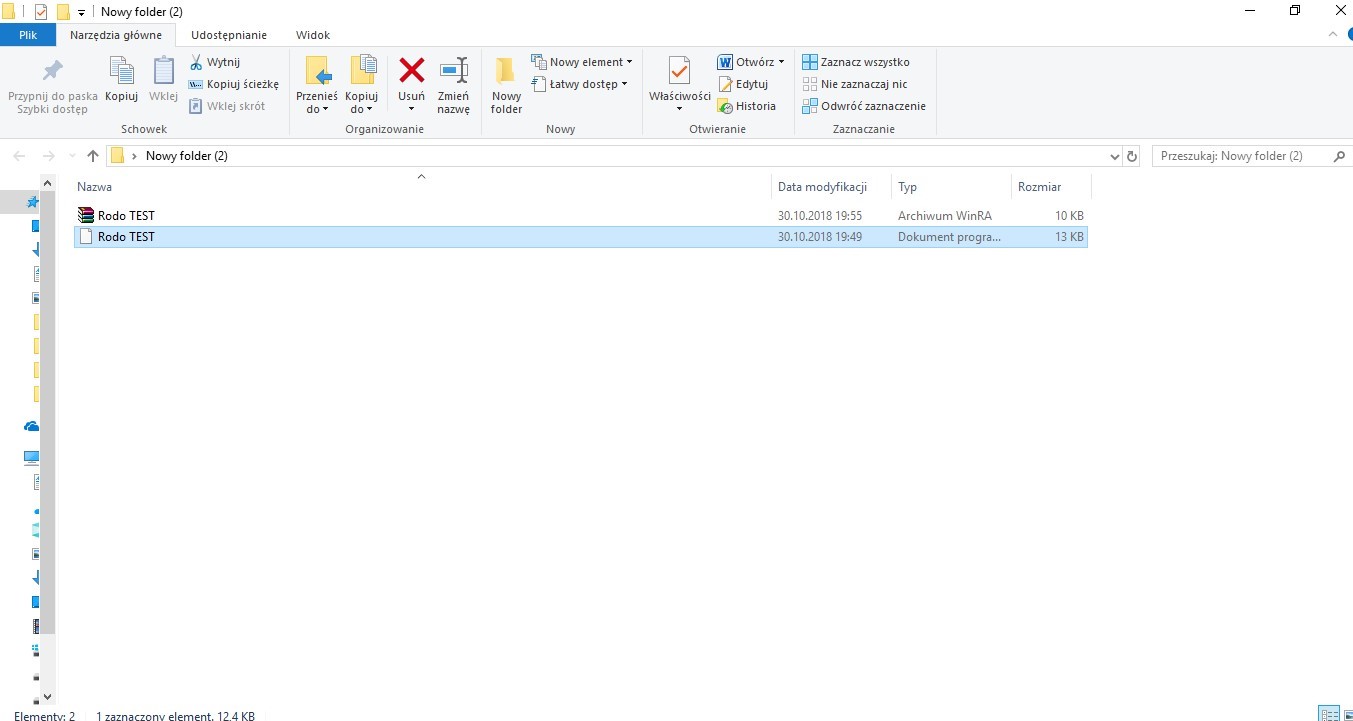

Po zaszyfrowaniu powstaje plik zabezpieczony hasłem, który można bezpiecznie przesłać e-mailem jak normalny załącznik.

Chcąc odszyfrować plik lub katalog za pomocą programu 7-Zip, należy przesłany załącznik zapisać na komputerze. Na zaszyfrowanym pliku należy kliknąć prawym przyciskiem myszy i wybrać opcję 7-Zip – wypakuj tutaj.

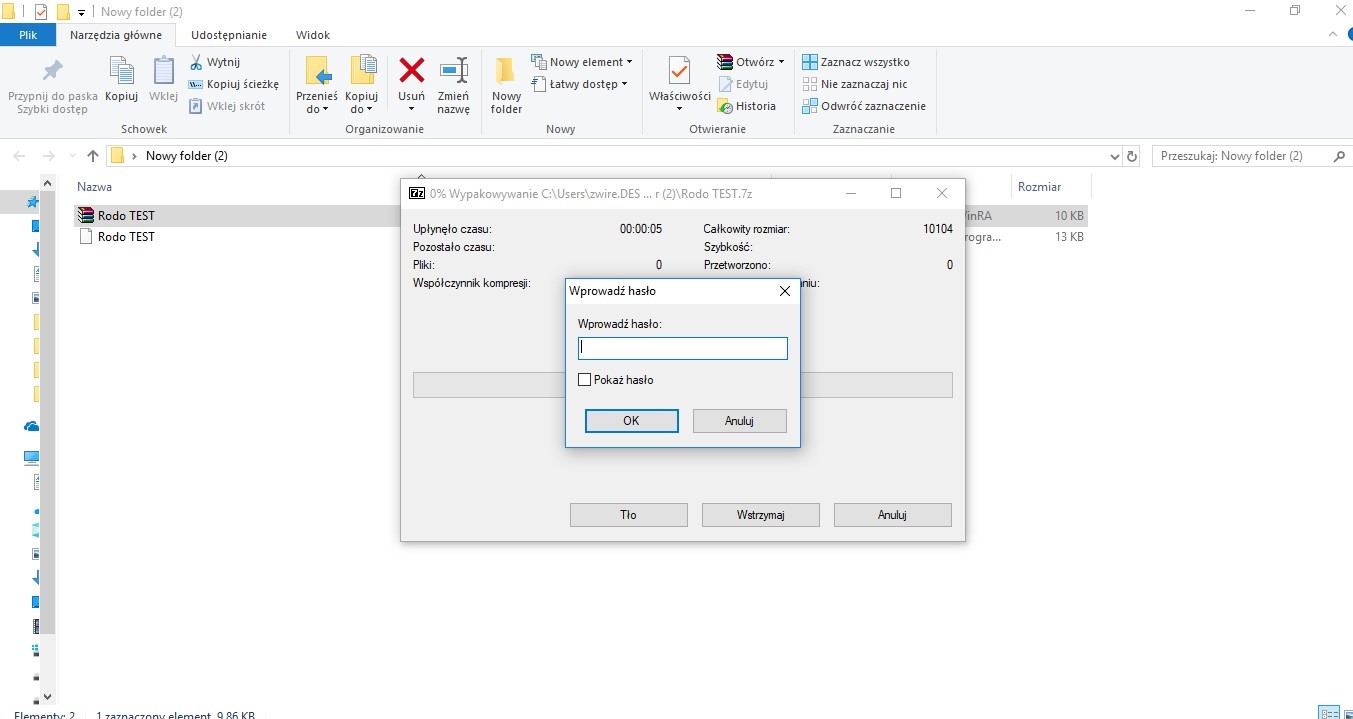

Następnie w okienku trzeba wpisać wcześniej otrzymane hasło do zabezpieczonego pliku.

I to już wszystko. Ta powyższa krótka instrukcja z pewnością ułatwi szyfrowanie plików lub katalogów, dzięki czemu wszystkie najważniejsze dane osobowe w firmie będą chronione.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Jeśli chcesz być na bieżąco

z informacjami za zakresu bezpieczeństwa, zapraszamy do naszego serwisu

ponownie!

Jeżeli

podobał Ci się artykuł podziel się z innymi udostępniając go w mediach

społecznościowych.

Potrzebujesz wsparcia lub szukasz rozwiązań w zakresie zagadnienia, o którym mowa w artykule?