Bezpieczeństwo serwerów – 7 kluczowych aspektów

W erze cyfryzacji bezpieczeństwo serwerów to fundament funkcjonowania każdej firmy. Utrata danych czy przerwy w działaniu systemów mogą prowadzić do strat finansowych, a także negatywnie wpłynąć na wizerunek organizacji. Dowiedz się, jakie kroki podjąć, by skutecznie zabezpieczyć swoją infrastrukturę IT i uniknąć potencjalnych zagrożeń.

- Redakcja politykabezpieczenstwa.pl

- /

- 13 grudnia 2024

Dlaczego bezpieczeństwo serwerów jest tak ważne?

Serwery to serce infrastruktury IT każdej nowoczesnej firmy. To na nich przechowywane są dane klientów, pracowników i całych procesów biznesowych. To one umożliwiają sprawne działanie aplikacji, zapewniają dostęp do kluczowych systemów oraz integrują codzienne operacje przedsiębiorstwa. W dobie coraz częstszych cyberataków i wyzwań związanych z bezpieczeństwem danych odpowiednia ochrona serwerów jest nie tylko priorytetem – to konieczność. Zaniedbanie w tym obszarze może skutkować utratą danych, przestojami w działalności czy nawet poważnymi konsekwencjami prawnymi.

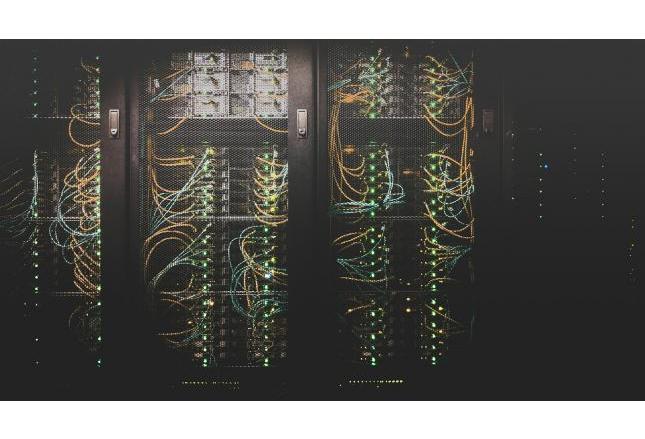

Fizyczna ochrona serwerów

Kontrola dostępu

Zapewnienie dostępu do serwerowni wyłącznie upoważnionym osobom to kluczowy krok w ochronie danych. Można w tym celu wykorzystać różnorodne metody kontroli dostępu. Jednym z rozwiązań są karty magnetyczne, które umożliwiają identyfikację użytkownika oraz rejestrację każdego wejścia do pomieszczenia, a dodatkowo pozwalają na natychmiastowe zablokowanie dostępu w przypadku zgubienia karty lub odejścia pracownika. Kolejnym skutecznym narzędziem są systemy biometryczne, bazujące na unikalnych danych użytkownika, takich jak odciski palców, skan tęczówki czy analiza twarzy. Natomiast najwyższy poziom ochrony można osiągnąć, łącząc różne metody w wielopoziomowych zabezpieczeniach.

Monitoring i zabezpieczenia przeciwpożarowe

możemy Ci pomóc w analizie i zgłoszeniu do UODOWyciekły w Twojej firmie dane osobowe

Fizyczna ochrona serwerowni nie ogranicza się jedynie do kontroli dostępu – równie istotne są stały monitoring oraz odpowiednie zabezpieczenia przeciwpożarowe. Systemy kamer przemysłowych (CCTV) umożliwiają ciągły nadzór nad serwerownią, działając odstraszająco i pozwalając na szybką reakcję na potencjalne zagrożenia. Nowoczesne systemy przeciwpożarowe, takie jak gazowe systemy gaśnicze, nie tylko wykrywają ogień, ale też gaszą go, nie uszkadzając przy tym sprzętu. Kluczowym elementem ochrony są również systemy alarmowe, które informują o wszelkich nieprawidłowościach, takich jak przekroczenie dopuszczalnej temperatury, wykrycie dymu czy próby siłowego wejścia.

Zasilanie i chłodzenie

UPS-y i agregaty prądotwórcze

Przerwy w dostawie energii elektrycznej mogą prowadzić do utraty danych, przestojów w działaniu systemów, a nawet uszkodzenia sprzętu. Zasilacze awaryjne UPS zapewniają natychmiastowe podtrzymanie zasilania w przypadku awarii, chroniąc serwery przed nagłym wyłączeniem. Dodatkowo UPS-y stabilizują napięcie, eliminując wahania, które mogą negatywnie wpływać na sprzęt. Natomiast w przypadku dłuższych przerw w dostawie prądu agregaty prądotwórcze stają się niezastąpionym wsparciem. Połączenie systemów UPS i agregatów pozwala na nieprzerwane zasilanie.

Klimatyzacja i systemy chłodzenia

Serwery generują duże ilości ciepła, dlatego skuteczne chłodzenie jest kluczowe, by zapobiec przegrzaniu i uszkodzeniom sprzętu. Profesjonalna klimatyzacja zapewnia stałą temperaturę i wilgotność, a redundantne jednostki gwarantują ciągłość działania w razie awarii. W wymagających środowiskach stosuje się chłodzenie precyzyjne, np. rzędowe lub cieczą, oraz systemy zimnych i gorących korytarzy, które optymalizują przepływ powietrza. Monitorowanie temperatury i wilgotności w czasie rzeczywistym oraz alarmy pozwalają szybko reagować na zagrożenia, co zapewnia stabilność i dłuższą żywotność serwerów.

Zabezpieczenia sieciowe

Zapory sieciowe – pierwsza linia obrony

Zapory sieciowe, będące pierwszą linią obrony, kontrolują ruch sieciowy, przepuszczając jedynie dane spełniające określone reguły bezpieczeństwa. Nowoczesne zapory sieciowe (NGFW) łączą tradycyjne funkcje z dodatkowymi możliwościami, takimi jak analiza aplikacji, ochrona przed atakami typu DDoS czy identyfikacja zagrożeń na podstawie analizy zachowań.

Systemy wykrywania i zapobiegania włamaniom

Zapory sieciowe warto uzupełnić systemami wykrywania (IDS – Intrusion Detection System) i zapobiegania włamaniom (IPS – Intrusion Prevention System). Systemy IDS monitorują ruch sieciowy w czasie rzeczywistym, identyfikując podejrzane aktywności, jednak działają pasywnie, ograniczając się do informowania administratorów o potencjalnych zagrożeniach. Natomiast systemy IPS rozszerzają funkcjonalność IDS, umożliwiając aktywne blokowanie niebezpiecznego ruchu.

Regularne aktualizacje i skanowanie systemów

Jednak nawet najlepsze systemy zabezpieczeń nie spełnią swojej roli, jeśli nie są regularnie aktualizowane i monitorowane. Producenci systemów operacyjnych i aplikacji często publikują łatki eliminujące znane luki, a automatyczny system zarządzania aktualizacjami pozwala na ich szybką instalację.

Backup i odzyskiwanie danych

Nie istnieje system, który w pełni zagwarantowałby, że dane nigdy nie zostaną utracone. Awarie sprzętu, błędy ludzkie, cyberataki czy klęski żywiołowe to tylko niektóre z zagrożeń mogących prowadzić do utraty kluczowych informacji. Dlatego regularne tworzenie kopii zapasowych (backupów) oraz posiadanie skutecznego planu odzyskiwania danych (DRP – Disaster Recovery Plan) są fundamentem bezpieczeństwa serwerów.

Jak często wykonywać kopie zapasowe?

Częstotliwość wykonywania backupów powinna być dostosowana do rodzaju danych i ich krytyczności – kluczowe informacje, takie jak bazy klientów czy dokumentacja finansowa, warto backupować nawet kilka razy dziennie, podczas gdy mniej istotne dane mogą być kopiowane rzadziej. Należy przestrzegać reguły 3-2-1, która zakłada posiadanie trzech kopii danych, przechowywanych na dwóch różnych nośnikach, z jedną kopią w innej lokalizacji.

Procedury i plany na wypadek utraty danych

Skuteczny system backupów wymaga także odpowiednich procedur odzyskiwania danych. Plan Disaster Recovery (DRP) powinien zawierać szczegółowe informacje o lokalizacji kopii zapasowych, instrukcje przywracania danych, kontakty do osób odpowiedzialnych za odzyskiwanie oraz harmonogram testów, które potwierdzą skuteczność planu w praktyce.

Monitorowanie i audyt

Skuteczne monitorowanie serwerów

Monitorowanie serwerów w czasie rzeczywistym to podstawa stabilnej i bezpiecznej infrastruktury IT. Narzędzia takie jak Nagios, Zabbix czy SolarWinds umożliwiają kompleksową analizę obciążenia procesora, pamięci RAM, przestrzeni dyskowej, ruchu sieciowego czy aktywności aplikacji. Ważnym elementem jest również monitorowanie logów systemowych, które pozwala na identyfikację nietypowych zachowań, np. nieautoryzowanych prób logowania.

Regularne audyty bezpieczeństwa

Audyty bezpieczeństwa serwerów są nieodzownym elementem kompleksowej ochrony infrastruktury IT. Ich celem jest identyfikacja słabych punktów w konfiguracji, procedurach i zgodności z regulacjami prawnymi. Natomiast audyty podatności umożliwiają szybkie wykrycie luk w oprogramowaniu i systemach operacyjnych, pozwalając na ich szybkie załatanie i zmniejszenie ryzyka.

Testy penetracyjne

Testy penetracyjne, znane również jako pentesty, są zaawansowaną metodą oceny bezpieczeństwa, polegającą na symulowaniu rzeczywistych ataków hakerskich. Testy te mogą obejmować symulacje ataków zewnętrznych, analizę podatności wewnętrznej infrastruktury oraz ocenę bezpieczeństwa aplikacji webowych. Regularne przeprowadzanie testów pozwala firmom nie tylko zidentyfikować potencjalne problemy, ale także poprawić procedury odpowiedzi na incydenty.

Szkolenia dla pracowników

Nawet najbardziej zaawansowane zabezpieczenia technologiczne mogą zostać zniweczone przez jeden ludzki błąd. Pracownicy często stanowią najsłabsze ogniwo w łańcuchu bezpieczeństwa IT, dlatego ich edukacja oraz budowanie świadomości zagrożeń to kluczowe elementy ochrony infrastruktury. Szkolenia z zakresu cyberbezpieczeństwa oraz najlepszych praktyk IT powinny być integralną częścią strategii każdej firmy, która chce skutecznie chronić swoje dane.

Czego uczą szkolenia z zakresu bezpieczeństwa IT?

Programy szkoleniowe obejmują szeroki zakres tematów, od podstaw cyberbezpieczeństwa, takich jak tworzenie silnych haseł czy rozpoznawanie podejrzanych e-maili, po bardziej zaawansowane praktyki, w tym unikanie przesyłania wrażliwych danych przez niezabezpieczone kanały. Ważnym elementem jest także rozpoznawanie oznak naruszenia bezpieczeństwa. Symulacje cyberataków, takie jak próby phishingowe, pozwalają sprawdzić, jak pracownicy radzą sobie w praktyce, i wskazać obszary wymagające poprawy. Wiedza powinna być odświeżana i dostosowywana do zmieniających się zagrożeń.

Korzyści ze szkoleń z cyberbezpieczeństwa

Edukacja pracowników zwiększa ich czujność i ostrożność. Stają się lepiej przygotowani do reagowania w sytuacjach kryzysowych, co skraca czas reakcji na zagrożenia i minimalizuje ich skutki. W rezultacie firmy zmniejszają ryzyko udanych cyberataków oraz koszty związane z ich usuwaniem.

Zgodność z normami, standardami i regulacjami prawnymi

Dostosowanie się do obowiązujących norm i regulacji prawnych to nie tylko wymóg formalny, ale także kluczowy element strategii bezpieczeństwa każdej firmy. Przestrzeganie branżowych wytycznych oraz przepisów prawnych, takich jak RODO, chroni przed karami finansowymi i wizerunkowymi. Dodatkowo firmy przestrzegające międzynarodowych standardów ochrony danych stosują sprawdzone metody zabezpieczeń, co znacząco zmniejsza ryzyko naruszeń bezpieczeństwa. Dzięki temu przedsiębiorstwa nie tylko zwiększają bezpieczeństwo swojej infrastruktury IT, ale także budują solidne fundamenty do dalszego rozwoju w cyfrowym świecie.

Bezpieczeństwo serwerów to inwestycja w przyszłość

Odpowiednie zabezpieczenie serwerów to nie tylko ochrona danych, ale także zapewnienie stabilności i ciągłości działania firmy. Inwestując w fizyczną ochronę, zabezpieczenia sieciowe, niezawodne systemy zasilania oraz regularne audyty, budujesz solidne fundamenty dla rozwoju swojej organizacji. Pamiętaj – bezpieczeństwo serwerów to nie jednorazowy wydatek, lecz strategiczna inwestycja, która pozwala uniknąć kosztownych przestojów i budować zaufanie klientów. Zadbaj o swoją infrastrukturę już dziś i ciesz się spokojem w obliczu współczesnych zagrożeń cyfrowych!

Zapewnienie bezpieczeństwa serwerów to wyzwanie, które wymaga kompleksowego podejścia i specjalistycznej wiedzy. W Nomacom oferujemy rozwiązania dostosowane do potrzeb Twojej firmy – od audytów infrastruktury IT, przez zaawansowane zabezpieczenia sieciowe, po profesjonalne szkolenia z zakresu cyberbezpieczeństwa. Dowiedz się więcej, odwiedzając naszą stronę www.nomacom.pl.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Jeśli chcesz być na bieżąco

z informacjami za zakresu bezpieczeństwa, zapraszamy do naszego serwisu

ponownie!

Jeżeli

podobał Ci się artykuł podziel się z innymi udostępniając go w mediach

społecznościowych.

Potrzebujesz wsparcia lub szukasz rozwiązań w zakresie zagadnienia, o którym mowa w artykule?