Jak wyglądają spersonalizowane ataki na ofiary wycieków?

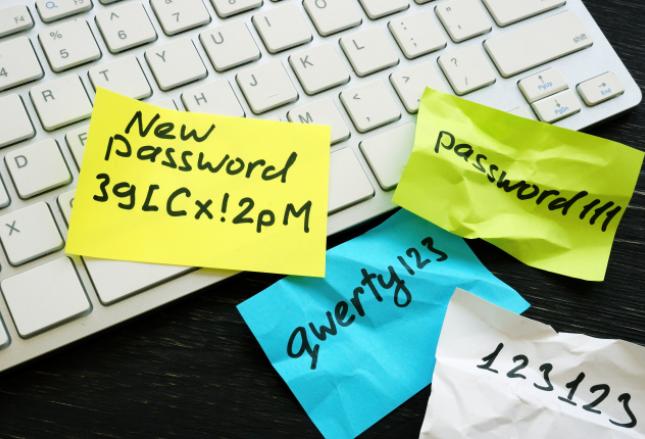

Każdy z nas ma coś na sumieniu, prawda? Mniejsze lub większe grzeszki. Pewne fakty z życia, o których by nie chciał zbyt głośno mówić. Właśnie na takich wstydliwych tematach próbują bazować hakerzy, wykorzystujący różne socjotechniki. Efektem otrzymanej informacji ma być utrata poczucia bezpieczeństwa oraz obawa o utratę środków pieniężnych. Wspólnie przyjrzyjmy się spersonalizowanym atakom na ofiary wycieków informacji z systemów.

- Anna Petynia-Kawa

- /

- 13 stycznia 2023

Kto może paść ofiarą personalizowanego ataku?

Wielu osobom z pewnością zdarzyło się odebrać wiadomość e-mail, na portalu społecznościowym lub komunikatorze internetowym, której treść wzbudza nasz niepokój. Każdego dnia bardzo wiele sklepów internetowych, serwisów społecznościowych i innych miejsc w Internecie, gdzie mamy nasze konta i w których są nasze wrażliwe dane zostaje ofiarą napaści hakerów. W ten sposób dochodzi bardzo często do wycieku wrażliwych danych, które są później wykorzystywane przeciwko nam.

Jak działa symulator cyberataków firmy Microsoft?Jan Wróblewski

Jak działa symulator cyberataków firmy Microsoft?Jan Wróblewski

Jesteś ofiarą spersonalizowanego cyberataku?

Jeśli jesteś ofiarą cyberataku, zachowaj spokój i jak najszybciej podejmij działanie:

możemy Ci pomóc w analizie i zgłoszeniu do UODOWyciekły w Twojej firmie dane osobowe

- zgłoś na najbliższym komisariacie policji, że jesteś szantażowany,

- nie wchodź w konwersację z cyberprzestępcą,

- wiadomości SMS o podejrzanej treści przekaż na numer tel 799-448-084,

- innego typu incydenty zagrażające bezpieczeństwu w sieci zgłoś przez formularz https://incydent.cert.pl.

Schemat działania hakera

W każdym wypadku schemat działania haketa jest bardzo prosty. Pierwszym etapem jest znalezienie potencjalnej ofiary. Cyberprzestępcy starają się personalizować swoje kampanie pod problemy, z którymi może zderzać się potencjalna ofiara. W ten sposób są bardziej skuteczni, ponieważ wzbudzają większe zaniepokojenie i sprawiają, że atak ma znamiona realności.

W jaki sposób haker uzyskuje taki efekt? Przede wszystkim zwraca się do adresata wiadomości po imieniu. W mailu używa także informacji, które zostały upublicznione w ramach ich wycieku. Czasami zostały one pozyskane przez web scrapping, czyli pobiera się je automatycznie z serwisów, na których są dostępne publicznie.

Drugi etap działania oszusta to bezpośredni kontakt i szantaż. Na tym etapie cyberprzestępca chce sprowokować swoją ofiarę do wykonania konkretnych działań. Jeśli ofiara nie zareaguje na nie, to grozi, że upubliczni kompromitujące dane, czy zdjęcia, które rzekomo posiada. Najczęściej haker żąda przelewu znacznej sumy pieniędzy, na portfel kryptowaluty. Zdarza się także nakłanianie na wejście na określoną stronę internetową. CERT.pl pisze o takiej akcji skierowanej do kobiet.

Jak rozpoznać cyberatak?Anna Petynia-Kawa

Jak rozpoznać cyberatak?Anna Petynia-Kawa

Jeśli ofiara by wysłała zdjęcia, o które prosił cyber oszust, z pewnością doszłoby do kolejnych szantaży. Jeśli szantażowana osoba będzie usiłowała negocjacji, nie przyniosą one dobrych efektów. Zazwyczaj prowadzą do eskalacji konfliktu i nowych żądań.

Jak chronić się przed atakami?

Bardzo ważne jest, by być świadomym internautą i edukować się w zakresie cyberbezpieczeństwa. Dzięki temu można być świadomym w temacie sposób pozyskiwania danych na temat ofiar przez przestępców.

Gdzie zgłosić cyberatak?Anna Petynia-Kawa

Gdzie zgłosić cyberatak?Anna Petynia-Kawa

Każdy z nas w życiu codziennym korzysta z poczty elektronicznej, komunikatorów czy mediów społecznościowych. Z tego powodu jesteśmy codziennie narażeni na cyberataki. Warto jednak pamiętać o tym, że nawet, jeśli dojdzie do wycieku danych, to oszust nie posiada zazwyczaj danych wrażliwych, które realnie może wykorzystać przeciwko nam.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Jeśli chcesz być na bieżąco

z informacjami za zakresu bezpieczeństwa, zapraszamy do naszego serwisu

ponownie!

Jeżeli

podobał Ci się artykuł podziel się z innymi udostępniając go w mediach

społecznościowych.

Potrzebujesz wsparcia lub szukasz rozwiązań w zakresie zagadnienia, o którym mowa w artykule?