5 najlepszych praktyk w zarządzaniu hasłami w firmie

W dzisiejszych czasach, gdzie cyberbezpieczeństwo jest kluczowe dla sukcesu każdej firmy, zarządzanie hasłami odgrywa istotną rolę. Zapewnienie bezpieczeństwa haseł pracowników jest koniecznością, a nie luksusem. Przedstawiamy 5 najlepszych praktyk w zarządzaniu hasłami w firmie, które pomogą zminimalizować ryzyko naruszenia bezpieczeństwa i zwiększyć świadomość pracowników na temat znaczenia odpowiedniej ochrony haseł.

- Monika Świetlińska

- /

- 9 maja 2023

1. Wdrożenie menedżera haseł

Korzystanie z menedżera haseł to jedno z najlepszych rozwiązań, które organizacja może wdrożyć, aby ułatwić zarządzanie hasłami. Menedżer haseł to narzędzie, które przechowuje, generuje i aktualizuje hasła na wszystkich kontach użytkowników. Ułatwia to zarówno pracownikom, jak i administratorom zarządzanie hasłami, jednocześnie zwiększając bezpieczeństwo firmowych danych.

5(14) 2023 SECURITY MAGAZINEMonika Świetlińska

5(14) 2023 SECURITY MAGAZINEMonika Świetlińska

Oto kilka korzyści z korzystania z menedżera haseł:

a. Generowanie silnych haseł: Menedżer haseł może automatycznie generować silne i unikalne hasła dla każdego konta, co zmniejsza ryzyko ataków słownikowych lub brute-force.

b. Synchronizacja haseł na wielu urządzeniach: Większość menedżerów haseł synchronizuje hasła pomiędzy różnymi urządzeniami, co ułatwia pracownikom korzystanie z różnych platform.

c. Bezpieczne przechowywanie haseł: Menedżery haseł szyfrują przechowywane hasła, co zapewnia dodatkową warstwę ochrony przed nieautoryzowanym dostępem.

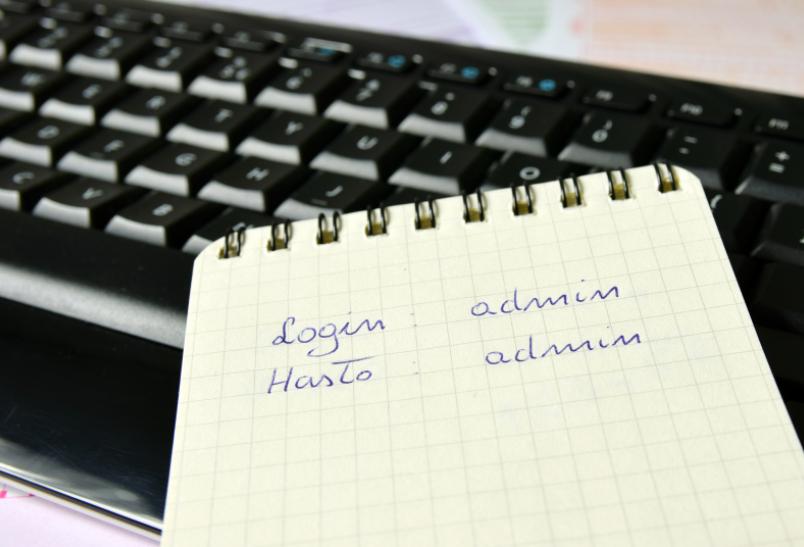

2. Szkolenie pracowników z zakresu bezpieczeństwa haseł

Edukacja pracowników na temat bezpieczeństwa haseł to kluczowy element w zarządzaniu hasłami w firmie. Pracownicy muszą zrozumieć, jakie praktyki są niebezpieczne i jakie mogą prowadzić do naruszenia bezpieczeństwa.

Polecamy kilka tematów, które warto poruszyć podczas szkolenia z zakresu bezpieczeństwa haseł:

a. Tworzenie silnych haseł: Wyjaśnij pracownikom, że silne hasło powinno zawierać co najmniej 12 znaków, w tym małe i wielkie litery, cyfry oraz symbole. Powinno być również unikalne dla każdego konta i nie zawierać łatwo odgadnionych informacji, takich jak imiona, daty urodzenia czy nazwy firmowe.

b. Unikanie użycia tych samych haseł na różnych kontach: Podkreśl znaczenie korzystania z różnych haseł dla każdego konta. Jeśli pracownik używa tego samego hasła na wielu kontach, złamanie jednego hasła może prowadzić do kompromitacji innych kont i danych firmowych.

Hasło idealne? Jest takie? 4 maja — Dzień HasłaMonika Świetlińska

Hasło idealne? Jest takie? 4 maja — Dzień HasłaMonika Świetlińska

c. Zmiana haseł co pewien czas: Zalecaj regularne zmiany haseł co 60-90 dni, aby utrudnić potencjalnym włamywaczom uzyskanie dostępu do kont.

możemy Ci pomóc w analizie i zgłoszeniu do UODOWyciekły w Twojej firmie dane osobowe

d. Zachowanie ostrożności w przypadku phishingu: Szkolenia powinny uwzględniać informacje na temat rozpoznawania prób phishingowych i zachowania ostrożności przy wpisywaniu haseł na nieznane strony internetowe.

3. Wprowadzenie wieloskładnikowego uwierzytelniania (MFA)

MFA to metoda uwierzytelniania, która wymaga podania dwóch lub więcej dowodów tożsamości, zanim użytkownik uzyska dostęp do konta. Wprowadzenie MFA dla kluczowych systemów i aplikacji firmowych zwiększa bezpieczeństwo, ponieważ nawet jeśli hasło zostanie złamane, haker nadal będzie musiał pokonać dodatkowy etap uwierzytelniania.

Przykłady MFA obejmują:

a. Uwierzytelnianie SMS: Wysłanie jednorazowego kodu na telefon komórkowy użytkownika, który musi zostać wprowadzony w celu zalogowania się.

b. Aplikacje autoryzacyjne: Korzystanie z aplikacji, takich jak Google Authenticator, które generują jednorazowe kody do wprowadzenia podczas logowania.

c. Biometria: Uwierzytelnianie za pomocą danych biometrycznych, takich jak odcisk palca lub rozpoznawanie twarzy.

4. Stworzenie polityki zarządzania hasłami

Polityka zarządzania hasłami to zbiór wytycznych dotyczących tworzenia, przechowywania i aktualizacji haseł w organizacji.

Polityka powinna być dostosowana do potrzeb i wymagań bezpieczeństwa konkretnej firmy oraz uwzględniać takie aspekty jak:

a. Wymagania dotyczące siły haseł: Określ, jak długie i złożone hasła muszą być, aby być uznane za silne.

Cyberprzestępczość w Polsce. Jakie są najnowsze metody ataków?Monika Świetlińska

Cyberprzestępczość w Polsce. Jakie są najnowsze metody ataków?Monika Świetlińska

b. Częstotliwość zmiany haseł: Ustal, jak często pracownicy muszą zmieniać hasła i czy istnieją szczególne sytuacje, które wymagają natychmiastowej zmiany (np. po incydencie związane z bezpieczeństwem).

c. Procedury przyznawania dostępu: Określ zasady dotyczące udzielania i cofania dostępu do systemów i aplikacji, w tym jakie role są odpowiedzialne za te procesy.

d. Proces odzyskiwania hasła: Zdefiniuj procedury odzyskiwania hasła, takie jak weryfikacja tożsamości użytkownika przed zmianą hasła lub korzystanie z opcji odzyskiwania konta.

e. Świadomość bezpieczeństwa i szkolenia: Zobowiązuj się do regularnych szkoleń pracowników z zakresu bezpieczeństwa haseł i uświadamiania im ryzyka związanego z nieodpowiednim zarządzaniem hasłami.

5. Monitorowanie i audytowanie bezpieczeństwa haseł

W celu zapewnienia ciągłego bezpieczeństwa haseł w organizacji, konieczne jest monitorowanie i przeprowadzanie regularnych audytów bezpieczeństwa haseł.

Oto kilka aspektów, które warto uwzględnić:

a. Monitorowanie nieautoryzowanego dostępu: Wdrożenie systemów monitorowania, które śledzą próby nieudanego logowania oraz nieautoryzowane próby dostępu do kluczowych systemów i aplikacji.

b. Audytowanie haseł: Regularne przeglądy haseł pracowników, aby upewnić się, że spełniają wymagania dotyczące siły haseł oraz czy są zgodne z obowiązującą polityką zarządzania hasłami.

Dobre praktyki krajów — liderów kompetencji cyfrowychAnna Petynia-Kawa

Dobre praktyki krajów — liderów kompetencji cyfrowychAnna Petynia-Kawa

c. Testy penetracyjne: Przeprowadzanie okresowych testów penetracyjnych, mających na celu ocenę skuteczności obecnych środków bezpieczeństwa i identyfikację potencjalnych luk.

d. Odpowiedź na incydenty: Opracowanie i wdrożenie planu reagowania na incydenty związane z bezpieczeństwem haseł, w tym procedur komunikacji, analizy i naprawy.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca. Jeśli chcesz być na bieżąco

z informacjami za zakresu bezpieczeństwa, zapraszamy do naszego serwisu

ponownie!

Jeżeli

podobał Ci się artykuł podziel się z innymi udostępniając go w mediach

społecznościowych.

Potrzebujesz wsparcia lub szukasz rozwiązań w zakresie zagadnienia, o którym mowa w artykule?